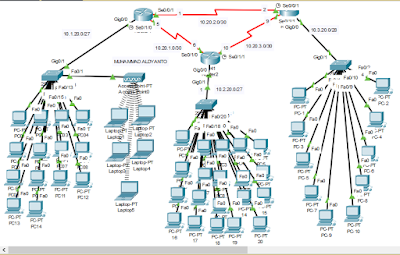

Studi Kasus ADM JARINGAN

Kasus : Perusahaan XYZ memiliki 3 kantor Cabang. Pada kantor cabang 1 memiliki 14 komputer yang terhubung menggunakan kabel serta terdapat 5 Laptop yang terhubung menggunakan media Wireless. Sedangkan pada kantor cabang 2, memiliki 20 komputer yang terhubung menggunakan kabel. Dan kantor cabang 3 memiliki 10 komputer. Skema jaringan pada perusahaan tersebut : Setelah itu koding semua routernya dengan memasukan IP, EIGRP dan DHCP, berikut ini adalah hasil kodingan disemua routernya : Router 1 (Cabang 1) Router>en Router#conf t Router(config)#hostname R1 R1(config)#int s0/0/1 R1(config-if)#ip add 10.20.2.1 255.255.255.252 R1(confif-if)#no shutdown R1(config-if)#ex R1(config) int s0/1/0 R1(config-if)#ip add 10.20.1.5 255.255.255.252 R1(config-if)#no shutdown R1(Config)int g0/0 R1(Config-if)#ip add 10.1.20.1 255.255.255.224 R1(config-if)#no shutdown R1(Config-if)#ex R1(config)#router eigrp 1 R1(config-router)#network 10.20.1.0 R1(config...